dns主要是得到主机记录,确定攻击面, 最常用的是dns字典爆破,大量的主机名会使用的字符串形成一个字典,用字典像dns发起暴力破解,尝试1万个的字典,就尝试1万次,dns有这个记录就会返回给ip地址,没有就拒绝,基于此,就可以把目标主机记录和子域记录给解析出来,爆破,需要字典,kail里掌握熟练一个就ok了。集成字典,使用一个命令调用专有的字典,工具是自带的字典尝试暴力破解。整个自己的字典。

dpkg -L fierce 显示相关的目录 找到字典有关 的 一个文件/usr/share/fierce/hosts.txt cat /usr/share/dnsenum/dns.txt |grep www 选择查看 find / -name dnsenum 在目录上逐级查(效率很低) 爆破工具使用:找一个顺手的,整合一个大字典,去做爆破 5)dnsrecon -d sina.com --lifetime(超时时间) 10 -t brt -D dnsbig.txt (暴力快,好用) 6)dnsrecon -t std -d sina.com (标准跟个字典,慢点) 2)dnsdict6 -d4 -t(指定线程数) 16 -x (什么级别的字典)sina.com(字典质量高)(自己安装,好使,不过工具列表里没了) dnsdict6 -h查看帮助 3)dnsenum -f dnsbig.txt -dnsserver 8.8.8.8 sina.com -o sina.xml 1)fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist /usr/share/fierce/hosts.txt 先区域传输不成功再爆破(测试2280个,不好用慢) 4)dnsmap sina.com -w dns.txt (太慢,不好用)

此处报错没有此软件,安装软件时报错:无法找到获取软件包的渠道 /usr/lib/apt/methods/https 所需的驱动程序 查看原因aptitude show apt-transport-https 查看源leafpad /etc/apt/sources.list kail2.0源 #kali官方源 deb kali-rolling main non-free contrib #中科大的源 deb kali-rolling main non-free contrib 更新源然后的操作 apt-get update & apt-get upgrade apt-get dist-upgrade apt-get clean 解决方案 wget dpkg -i apt-transport-https_1.0.9.8.3_amd64.deb 如果报错的话根据提示安装apt-get install libapt-pkg-dev apt-get install -f apt-get update #刷新系统 apt-get dist-upgrade #安装更新 根据源进行更新 apt-get update & apt-get upgrade apt-get dist-upgrade apt-get clean

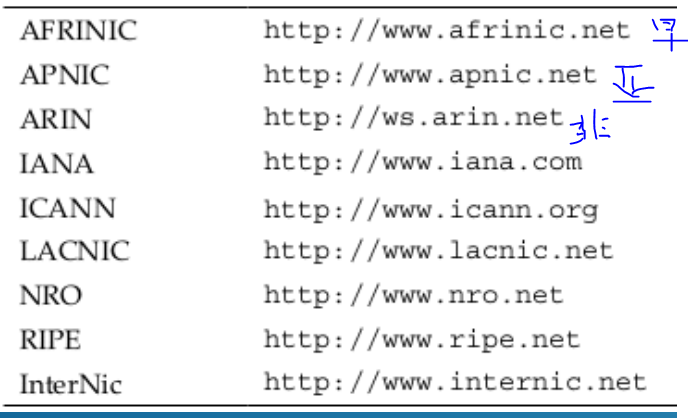

域名注册信息 whois命令也是通过连接这些服务器的数据库来查询的 whois -h whois.apnic.net 192.0.43.10 whois sina.com whois 202.106.0.20 不同地区的域名注册信息  注册时不必要留下个人信息,通过服务商就可以,留下个人信息是个非常不好的习惯。google这方面做的相对好一些。安全从方方面面做到的。

注册时不必要留下个人信息,通过服务商就可以,留下个人信息是个非常不好的习惯。google这方面做的相对好一些。安全从方方面面做到的。